Cybersécurité : les dernières activités du groupe de cybercriminels russe TA422

décembre 2023 par Proofpoint, Inc.

Proofpoint publie de nouvelles informations sur les dernières activités en date du groupe de cybercriminels russe TA422 aussi connu en tant que menace persistante avancée (APT28).

Depuis mars 2023, les chercheurs de Proofpoint ont suivi plusieurs campagnes de phishing d’envergure menées par le groupe avec pour objectif de divulguer des informations d’identification ou de mener des attaques plus poussées ciblant plusieurs nombres d’industries dont la défense, l’aérospatial, la finance, la production et la technologie, mais également plusieurs gouvernements à travers l’Amérique du Nord et l’Europe.

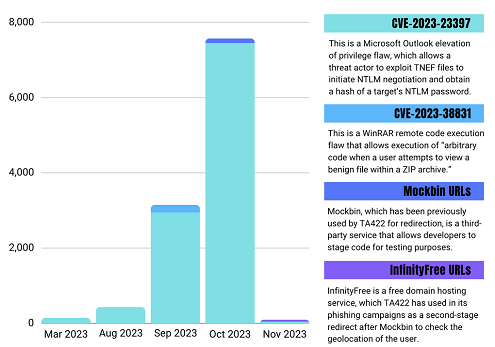

Menant initialement des activités plus « traditionnelles » s’appuyant sur Mockbin et InfinityFree pour la redirection d’URL, le groupe est passé au travers du radar de Proofpoint suite à un écart significatif dans les volumes de courriels normalement envoyés, exploitant une vulnérabilité d’élévation de privilèges de Microsoft Outlook, CVE-2023-23397.

Figure 1. Diagramme à barres illustrant l’activité du groupe TA422 entre mars 2023 et novembre 2023.

À la fin de l’été 2023, plus de 10 000 tentatives répétées d’exploitation de cette vulnérabilité ont été enregistrées, ciblant quotidiennement les mêmes comptes qui avaient déjà été la cible des attaques en mars 2023.

Plus récemment, le groupe a également usurpé l’identité de plusieurs personnalités géopolitiques lors de deux campagnes distinctes. Pour mieux piéger leurs victimes, TA422 utilisait comme objet de courriel le sommet des BRICS 2023 et une réunion hebdomadaire du Parlement Européen, les incitant à ouvrir les courriels contenant des pièces jointes exploitant les vulnérabilités WinRAR et CVE-2023-32231.

Les chercheurs de Proofpoint expliquent que « le groupe APT russe TA422 continue d’exploiter des vulnérabilités connues pour mener des campagnes d’envergures ciblant de courriels ciblant les gouvernements, mais également, il cible désormais les secteurs de la défense, de l’aérospatiale, de l’industrie et de l’enseignement supérieur en Amérique du Nord et en Europe. Leurs actions indiquent qu’ils cherchent à infiltrer des réseaux facilement exploitables ayant un intérêt stratégique pour leurs cibles. Il reste cependant difficile d’expliquer si les volumes observés — plus de 10 000 tentatives au total depuis août 2023 — sont une décision tactique ou une erreur de l’opérateur. Pour autant, les charges utiles envoyées, le mode opératoire et les techniques utilisées dans ces campagnes témoignent de l’évolution du groupe, qui tend à s’éloigner des logiciels malveillants classiques pour se tourner vers le détournement des identités. »

News

News